Безопасность Apple — миф или правда? Разбор

По поводу безопасности девайсов Apple ходит два противоположных мифа.

Первый миф гласит: Apple равно безопасность. Вирусов нет. Face ID и Touch ID невозможно взломать. И вообще все продают ваши персональные данные, а Apple — одни Д’Артаньяны.

Второй же миф гласит: данные с девайсов Apple утекают чаще, чем “в подворотне нас ждёт маньяк”. И вообще, все наши данные уже давно украли, поэтому не смешите меня этой безопасностью.

И у обоих мифов есть под собой веские основания! Поэтому сегодня мы с вами разберемся в интересных и противоречивых вещах.

Почитаем библию безопасности Apple и узнаем подслушивают ли нас девайсы когда выключены? Расскажем о том как можно взломать любой айфон в любой точки мира при помощи гифки и старого ксерокса. Расскажем зачем Apple втихаря обновляет старые процессоры? Ну и про безопасность Android тоже немного поговорим.

МИФ 1. APPLE = БЕЗОПАСНОСТЬ

Вдох…. Выдох… Вы спокойны и уверены. Вы сделали правильный выбор. Вы купили устройство Apple. Теперь ваши данные в безопасности. Вы контролируете ситуацию… Возможно.

Для начала, у меня для вас хорошая новость: слухи о невероятной безопасности устройств Apple не безосновательны.

Apple прикладывает, мягко говоря, немалые усилия, чтобы добиться максимально возможной защиты своих продуктов и данных пользователей.

И чтобы в этом убедиться вам нужно забить в поисковике всего три слова: “безопасность платформы Apple”. Поисковик выдаст вам такую непримечательную страничку: https://support.apple.com/ru-ru/guide/security/welcome/web. Но стоит вам её пролистать до конца, ткнуть вот на эту ссылку: и вам откроется Библия безопасности Apple!

Это документ размером в 272 страницы, в котором перечисляются все технологии и методы при помощи которых Apple создает несокрушимый кибер-щит, оберегающий их продукты, операционные системы и сервисы от всякого кибер’shit’а.

И это впечатляет. Читая этот документ кажется, что платформа безопасности Apple — это такая супер-крепость, вобравшая в себя все известные человечеству методы защиты: от примитивных до очень сложных. Обсудим, самые ключевые моменты, чтобы вы уловили суть.

АППАРАТНЫЕ ФУНКЦИИ БЕЗОПАСНОСТИ

Какой бы крутой не была крепость неприступной её в первую очередь делают прочные высокие стены, различные преграды по периметру: реки, горы рвы и прочие физические барьеры.

Так и у Apple, фундамент на котором зиждется схема защиты продуктов — это аппаратные функции безопасности. То есть различные физические примочки останавливающие злоумышленников. О некоторых из них вы могли слышать, но о многих даже не догадывались.

ОТКЛЮЧЕНИЕ МИКРОФОНА

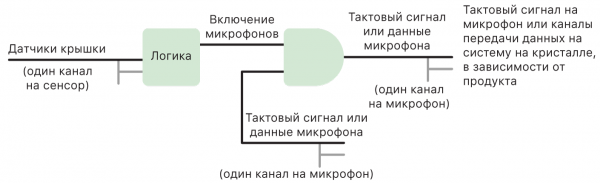

Например, знали вы что во всех MacBook с 2019 года и новее (на всех 13-дюймовых ноутбуках MacBook Pro и MacBook Air с чипом T2, а также на всех ноутбуках MacBook с чипом T2 от 2019 г. и новее и ноутбуках Mac с чипом Apple) имеется функция аппаратного отключения микрофона, которая срабатывает при закрытии крышки.

Работает это так: в каждом продукте, с аппаратной блокировкой микрофона, есть один или несколько датчиков, которые отслеживают закрытие крышки по разным физическим характеристикам угол наклона шарнира или изменения в магнитном поле (Эффект Холла — это возникновение в электрическом проводнике разности потенциалов (напряжения Холла) на краях образца, помещённого в поперечное магнитное поле, при протекании тока, перпендикулярного полю).

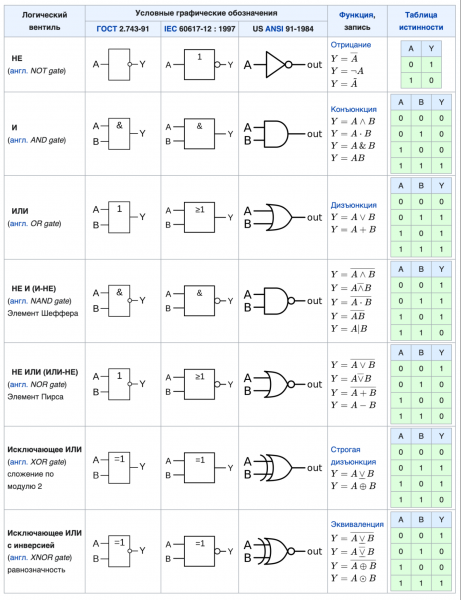

Эти датчики калибруются при производстве и защищены от изменений важных параметров. Такие датчики выдают прямой аппаратный сигнал, который проходит через простой набор аппаратных логических операций, вот таких:

И это невозможно перепрограммировать. Даже если злоумышленник каким-то образом смог установить шпионское ПО на ваш MacBook, он всё равно не сможет вас подслушивать если крышка закрыта. Ну и подсматривать тоже не сможет, т.к. камера и так перекрывается при закрытой крышке.

И кстати, на iPad 2020 г. и новее тоже есть такаяа ппартаная фича. Правда работает она только с фирменными чехлами или сертифицированными чехлами по программе MFi — Made For iPhone. В целом, вроде бы мелочь, а приятно.

ШИФРОВАНИЕ ДАННЫХ

Теперь перейдем к более тяжелой артиллерии — шифрование данных.

Если вы не знали, все файлы на SSD в вашем MacBook или iPhone хранятся в зашифрованном виде. А дешифруются они на лету прямо во время использования девайса без всяких задержек благодаря аппаратному криптографическому AES модулю.

Работает это так: каждый раз когда вы создаете файл, параллельно создается новый 256-битный ключ (ключ файла). Причем, файловая система Apple (APFS) позволяет разным фрагментам файла раздавать разные ключи. Дальше он передается аппаратному AES-модулю, который использует этот ключ для шифрования файла при записи во флеш-память.

Поэтому, даже, если злоумышленник украл ваш ноутбук и планирует тупо физически выковырять чип с памятью да считать оттуда данные. У него ничего не получится, потому как у него не будет ключей для их дешифровки.

Но почему, у него не будет ключей?

Да потому, что все ключи хранятся в отдельном защищенном энергонезависимом хранилище. Мало того, сами ключи хранящиеся там тоже зашифрованы! А дешифровать их может только Secure Enclave. И вот на этой штуке мы остановимся поподробнее.

SECURE ENCLAVE

Итак, Secure Enclave или анклав безопасности, если по простому — это главный охранник у которого есть ключи от всех дверей, и только он решает открывать эти двери или нет. А если чуть сложнее — это выделенная защищенная подсистема изолирована от основного процессора.

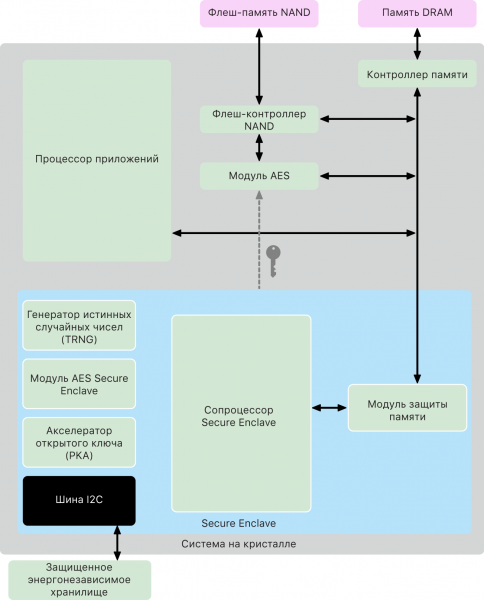

По сути, это целая система на кристалле в системе на кристалле. В нём есть свой процессор, загрузочное ПЗУ, свой модуль AES, модуль защищенной памяти и свой эксклюзивный доступ к защищенному энергонезависимому хранилищу через шину I2C.

И всё это добро находится на одном кристалле с центральным процессором, если это чип Apple, либо, если это старый Макбук с процессором Интел, то на отдельном чипе безопасности T1 или T2.

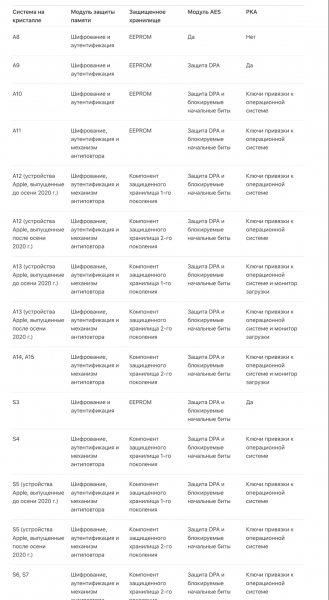

Secure Enclave впервые появился в iPhone 5s и сейчас есть почти во всех девайсах Apple:

- iPhone 5s или новее;

- iPad Air или новее;

- компьютеры MacBook Pro с Touch Bar (2016 г. и 2017 г.) и чипом Apple T1;

- компьютеры Mac с процессором Intel и чипом безопасности Apple T2;

- компьютеры Mac с чипом Apple;

- Apple TV HD или новее;

- Apple Watch Series 1 или новее;

- HomePod и HomePod mini.

Зачем нужен Secure Enclave?

Много для чего. Например, вся архитектура биометрической безопасности, я имею виду Face ID и Touch ID полностью завязана на Secure Enclave.

Биометрические сенсоры вообще не передает никаких данных в центральный процессор, они работают напрямую с Secure Enclave через безопасное соединение.

А Secure Enclave уже говорит центральному процессору стоит ли разблокировать устройство или совершать оплату через Apple Pay.

Более того, Secure Enclave напрямую связан не только с сенсорами, но и с некоторыми кнопками. Фича называется безопасное подтверждение намерения.

Например, когда вы хотите что-то оплатить через Apple Pay, если еще помните как это делается, вам не просто так в начале нужно два раза нажать на кнопку включения. В этот момент вы подтверждаете свое намерение совершить покупку отправляя сигнал через физический канал связи между физической кнопкой и Secure Enclave.

Такой же механизм используется например когда вы создаёт пару Magic Keyboard с Touch ID с компьютером Mac.

А ещё Secure Enclave оснащён микросхемами для контроля напряжения, если кто-то кто-то пытается вывести из строя какие-то компоненты путём выхода за пределы рабочего диапазона напряжения. Secure Enclave это замечает и останавливает атаку.

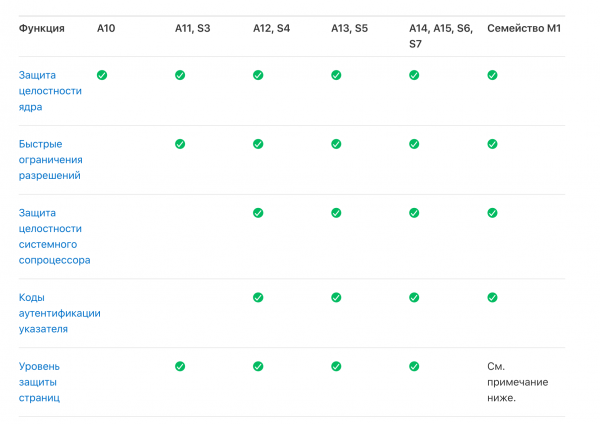

И это только капля в море. Secure Enclave вместе с другими аппаратными фичами обеспечивают:

- в целом безопасность системы на кристалле;

- целостность операционной системы;

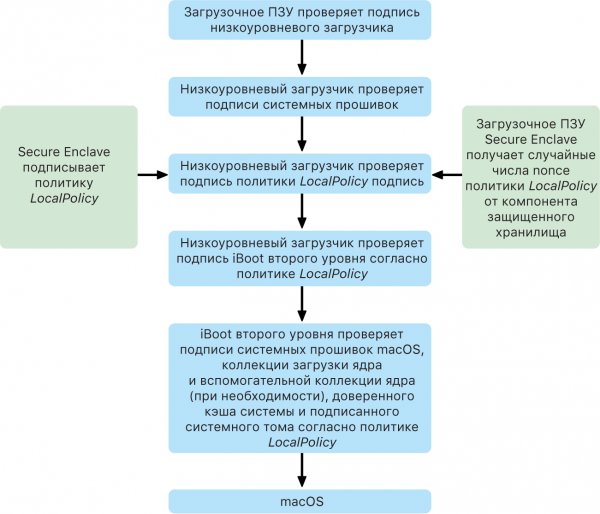

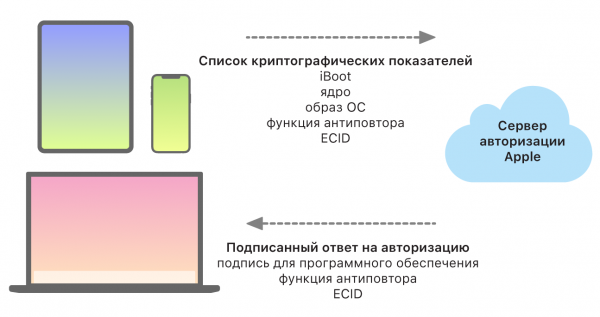

- безопасную загрузку;

- безопасное обновление ПО и прочее.

В общем, думаю вы поняли, что с точки зрения безопасности на уровне железа у Apple всё хорошо.

Поэтому перейдем от аппаратной безопасности к софтверной.

БЕЗОПАСНОСТЬ СИСТЕМЫ

С точки зрения безопасности софта Apple ведет себя как настоящий абьюзер, диктатор и автократ: не доверяет, ущемляет в правах, контролирует, всё запрещает, не даёт ходить налево в чужие магазины приложений (пока что, по крайней мере).

И вообще-то правильно делает, ведь тем самым Apple обеспечивает безопасность на всех уровнях. Во первых, на самом нижнем уровне, все ОС Apple — закрытые. Это значит, что Apple не дает вносить изменения в код ОС. В отличие от Android или например Windows, где в большинстве случаев можете достаточно легко получить неограниченные права администратора, вносить изменения в код системы, мутить кастомные прошивки, играться с реестром и прочее. И часто root-доступ, можно сделать абсолютно легально.

Такой подход совершенно прекрасен с точки зрения свободы действия пользователя и разработчика, модификаций, кастомизации и прочих улучшений, но совершенно ужасен сточки зрения безопасности. Ведь устройство с рут-доступом — это как крепость без охраны. День открытых дверей для злоумышленников.

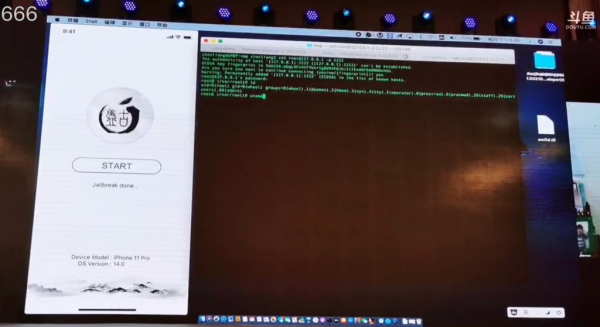

Именно поэтому Apple не даёт вам права легально получить рут права на своих девайсах. Для этого нужно делать джейлбрейк, то есть полноценный взлом.

Во-вторых, Apple строго ограничивает в правах все приложения. Например, для этого используется принцип песочницы. Все приложения сторонних разработчиков помещаются в изолеровнную среду — песочницу, У них нет доступа к файлам, хранящимся в других приложениях, а весь раздел операционной системы подключен только для чтения. А если приложению что-то нужно, придётся получить разрешение пользователя и работать придется под присмотром специальных служб ОС. В общем, атмосфера душная, но безопасная.

Дальше больше, Apple строго контролирует разработку и дистрибьюцию приложений. Разрабатывать приложения необходимо при помощи инструментов Apple и только на MacOS.

- HomeKit

- CloudKit

- SiriKit

- DriverKit

- ReplayKit

- ARKit

В процессе разработки код приложений нужно обязательно подписывать с помощью выпущенного компанией Apple сертификатов, что доставляет массу неудобств разработчикам.

Дистрибьюция приложения происходит исключительно через магазин приложений Apple — App Store (правда в iOS 17 это может поменяться). А перед публикацией каждое приложение и каждое обновления проходит тщательный код-ревью.

На Маках, всё не так строго, можно спокойно установить приложения со сторонних ресурсов. Но всё равно там есть встроенные службы Gatekeeper и встроенного антивируса XProtect, которые следят за порядком.

Итого Apple с одной стороны не даёт разработчикам писать код как попало. С другой стороны не дает пользователям ставить приложения откуда попало. Идеальная система.

Ну и напоследок, Apple тщательно следит за безопасностью всех своих служб iCloud, Apple Pay, iMessage, FaceTime при помощи технологий шифрования и прочего. А также, в отличие от своих конкурентах в лице Facebook * и Google, Бизнес модель Apple не строится на продаже таргетированной рекламы.

* Компания Meta Platforms Inc. и ее продукты (Instagram, Facebook) признана экстремистской организацией и запрещена на территории РФ.

Поэтому Apple постоянно нам напоминают, что не продают данные пользователей третьим лицам. Более того всячески препятствуют сбору этих данных, на радость пользователям и назло конкурентам. В общем, что я хочу сказать. Перечисляя все эти методы защиты, кажется вот она идеальная система безопасности. Настоящая неприступная крепость! Но к сожалению неприступные крепости бывают только в сказках , а у нас с вами тут жестокая реальность.

МИФ №2. ВСË УЖЕ ДАВНО ВЗЛОМАНО

Вы спокойны и уверены. Вам не нужно контролировать ситуацию. Ни у кого нет защиты, но ваши данные никому не нужны. Возможно.

Теперь у меня для вас плохая новость: миф о безопасности устройств Apple мягко говоря преувеличен. Какая бы ни была хорошая защита она всё равно ломается. В июле 2020 года китайские белые хакеры из лаборатории Pangu Lab взломали сердце аппаратной безопасности Apple — Secure Enclave. Тем самым получив возможность взламывать целый ворох устройств, которые Apple выпустила со времен процессора Apple A7 вплоть до Apple A11 Bionic.

Окей, скажете вы, это звучит пугающе, но на самом деле не очень страшно. Ведь чтобы осуществить такой взлом, хакеру нужно иметь иметь физический доступ устройству, причем какой-то продолжительное время.

Хорошо. А как вам такое? — Отвечу я.

В 2021 году те же ребята из Pangu Lab пошли еще дальше на Международном соревновании по кибербезопасности они взломали iPhone 13 Pro теперь уже удаленно. А на взлом потребовалась всего 1 секунда. Чтобы получить контроль над iPhone, пользователь всего лишь должен был перейти по специальной ссылке в браузере Safari. От такого уже никто не застрахован.

Но, чтобы кончательно убедиться в своей небезопасности, вам нужно закруглить всего три слова: “NSO Group exploit” и тогда вы окунётесь в пугающий но очень интересный мир кибербезопасности, политических интриг и… Впрочем, зачем гуглить, давайте я сам вам расскажу.

ZERO-CLICK ATTACK

В июле 2020 года на iPhone азербайджанского журналиста поступила команда открыть приложение Apple Music. Без его ведома и взаимодействия с журналистом приложение подключилось к вредоносному серверу и загрузило шпионское ПО на телефон, которое оставалось там в течение 17 месяцев, прослушивая телефонные звонки и текстовые сообщения.

Это был пример атаки “нулевого клика” или zero-click attack. Такого рода атаки не требует никаких действий со стороны жертвы, и могут проходить совершенно незаметно для пользователя.

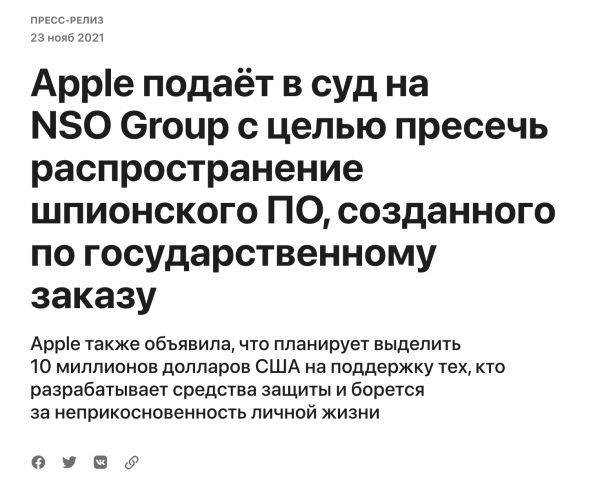

Разработчиком данного шпионского ПО оказалась израильская компания NSO Group.

Это IT-компания, которая специализируется на производстве ПО, под названием Pegasus, которое используется для дистанционного извлечения данных из смартфона в обход его механизмов защиты.

Сами NSO Group позиционируют себя как компанию которая, помогает “правительствам бороться с терроризмом и преступлениями по всему миру, во имя спасения тысячей жизней”.

Очень благородная цель, но по факту, они продают государствам шпионское ПО для слежки за оппозицией, журналистами и прочими неугодными режиму личностями.

Компания существует с 2010 года. Известно, что их услугами успели воспользоваться правительства следующих стран: Мексика, Саудовская Аравия, ОАЭ, Испания, Индия, Азербайджан, Венгрия, Казахстан и других.

Использовали ПО Pegasus:

- Мексика

- Саудовская Аравия

- ОАЭ

- Марокко

- Испания

- Индия

- Панама

- Того

- Руанда

- Азербайджан

- Бахрейн

- Венгрия

- Казахстан

- Кения

Источник: https://roskomsvoboda.org/post/pegasus-nso-group/

Эти ребят взламывают не только iPhone, но и вообще всё, что звонит.

Например, в 2019 на NSO Group подали в суд, кто бы вы думали? — WhatsApp

В судебном иске они заявили, NSO Group воспользовались уязвимостью аудио звонков в WhatsApp (CVE-2019-3568) для взлома устройств пользователей. Атакам подверглись как минимум 1400 человек, а среди жертв были «юристы, журналисты, правозащитники, политические диссиденты, дипломаты и другие видные чиновники».

Но самая громкая атака NSO Group была обнаружена в марте 2021 года.

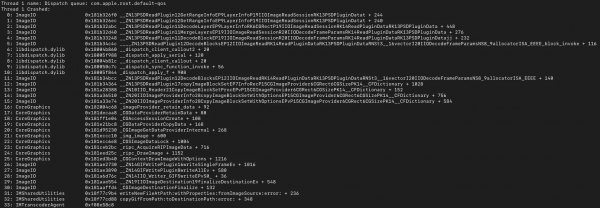

Лаборатория при Университете Торонто Citizen Lab анализируя резервные копии в iTunes одного саудовского активиста обнаружили вредоносное ПО Pegasus, которое использовало уязвимость iMessage в новейших версиях iOS, MacOS Watch OS

A Symbolicated Type One crash for FORCEDENTRY on an iPhone 12 Pro Max running iOS 14.6.

Уязвимость получила название FORCEDENTRY (CVE-2021-30860).

И она позволяла дистанционно взломать и получить полный контроль над миллионами афонов и другими девайсами Apple по всему миру не оставляя никаких следов и без ведома пользователей!

А виной всему была любовь людей к гифкам, а также старые ксероксы. Но обо всём по порядку.

ПОБЕГ ИЗ ПЕСОЧНИЦЫ

Итак, FORCEDENTRY — это эксплойт. Так называют вредоносный код, использующий ошибки и уязвимости в ПО для осуществления атаки.

Эксплойт – вредоносный код, который использует ошибки и уязвимости в программном обеспечении для осуществления атаки.

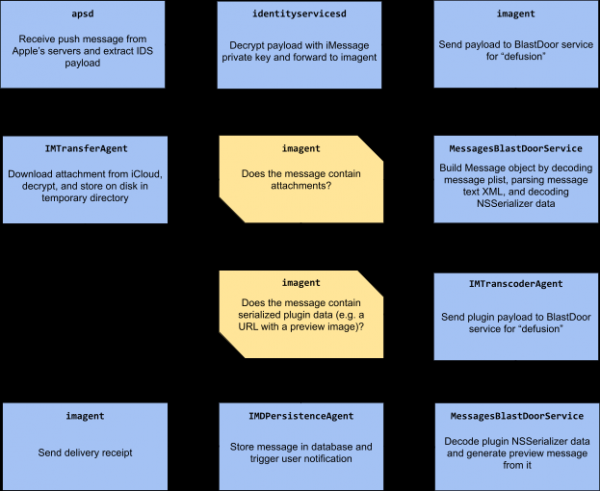

В данном случае использовалась одна интересная уязвимость в iMessage. Поговорим об этом.

Вообще, iMessage никогда особо не славился безопасностью. О случаях атак на iMessage, в том числе zero-click атак известно по крайней мере с 2016 года.

А помогал осуществлять атаки, злоумышленникам тот факт, что некоторые компоненты iMessage не были изолированы так же, как другие приложения на iPhone.

Но в Apple сидят не дураки, поэтому в iOS 14 никому ничего не сказав, эту проблему поправили.

Они добавили в систему новую песочницу BlastDoor специально для iMessage. Теперь все входящие сообщения сначала попадали в изолированную безопасную среду , анализировались на предмет опасных положений или ссылок на подозрительные сайты и если всё ок, только в этом случае отображались в системе.

После этого нововведения прошлые атаки направленные на iMessage перестали работать. И всё было бы хорошо, если бы не вот эта строчка кода:

[IMGIFUtils copyGifFromPath:toDestinationPath:error]

Дело в том, что iMessage, как и положено, имеет встроенную поддержку GIF изображений. Вот только беда — не все гифки зациклены по умолчанию. А ведь нет ничего грустнее чем мемасик, который не проигрывается по кругу? Решили в Apple. И добавили ту самую строчку кода которая зацикливался все гифки принудительно.

И всё было бы хорошо, но запускался этот код вне песочницы BlastDoor.

Казалось бы, какая-то мелочь! Как этим вообще можно воспользоваться? А оказалось еще как можно!

Хакеры из NSO Group использовали уловку “fake gif”. Они подсовывали iMessage вместо настоящей гифки они PDF файл, с расширением .gif, а внутри этого файла был поток данных в кодировке JBIG2.

И тут вы должны сказать: ааааа. А это еще что такое?

А это интересная штука.

JBIG2 — это кодек, который использовался для сжатия отсканированных изображений в старых ксероксах, например вот в таком:

Многофункциональный принтер серии Xerox WorkCentre 7500, в котором использовался JBIG2.

Памяти в таких ксероксах было мало, поэтому методы сжатия использовались креативные.

Например, этот кодек умел выявлять похожие глифы. Скажем, он находил в документе все буквы “e” и заменял все копии на какую-то одну из них, чтобы не хранить лишние буквы в памяти.

А чтобы текст не выглядел криво кодек еще сохранял маски которые содержали разницу между оригинальным глифом замененным. А это гораздо меньше данных чем хранить в памяти всю букву.

Но к чему я это всё? А вот к чему!

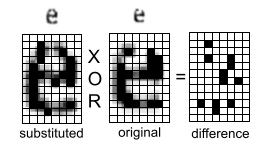

Дело в том, чтобы проводить такую и нет некоторые другие операции кодек использовал логических операторы И, ИЛИ, Исключающее ИЛИ, т.е. XOR как в примере с маской.

А теперь следите за руками! Логические операторы — это программная эмуляция логических вентилей, которые используются при проектировании процессоров.

Что позволило данному эксплоиту эмулировать внутри атакованного девайса полный по Тьюрингу виртуальный компьютер из более чем 70 тысяч логических вентилей.

И уже этом виртуальном компе злоумышленники запустили код для поиска смещений памяти и побега из песочницы, целочисленного переполнения и прочей сложной штуки, которая позволяла получить полный доступ к устройству.

И если вы сейчас ничего не поняли, поверьте вы не одиноки!

Ведь даже профессионалы, которые разбирались в том как этот эксплойт работает: назвали его “невероятным и пугающим”.

И, кстати, это были ребята из команды Google Project Zero, которые в декабре 2021 года опубликовали подробный технический анализ эксплоита, если интересно можете ознакомиться.

ИГРА НА ОПЕРЕЖЕНИЕ

Это что получается? Все наши девайсы уязвимы и не о какой безопасности и речи быть не может?

На самом деле всё не так плохо!

Уязвимость FORCEDENTRY была обнаружена специалистами Citizen Lab в феврале-марте 2021. А была устранена Apple 13 сентября того же года вместе с обновлениями iOS до версии 14.8, macOS до Big Sur 11.6, watchOS до 7.6.2.

А также Apple подали в суд на NSO Group и выделила 10 миллионов баксов на поддержу тех кто латает дыры в безопасности.

Как заявил глава отдела информационной безопасности и архитектуры Apple Ivan Krstić:

«Атаки, подобные этой, являются очень изощренными; их разработка обходится в миллионы долларов. Они часто имеют короткий срок службы и используются для взлома телефонов конкретных людей».

Иными словами информационная безопасность — это бесконечная игра на опережение между злоумышленниками и крупными корпорациями, исследовательскими институтами, и а также просто белыми хакерами которым платят огромные суммы за обнаружение уязвимостей.

И Apple эту гонку ведет очень достойно. Они своевременно выпускают патчи безопасности, дольше всех поддерживают старые девайсы. И не стесняются исправлять ошибки.

Например, после того как Secure Enclave взломали, Apple тупо взяли и заменили этот компонент в своих старых процессорах, которые всё ещё выпускаются. Поэтому в устройствах с процессорами A12, A13 и S5 выпущенный после осени 2020 года стоит Secure Enclave второго поколения.

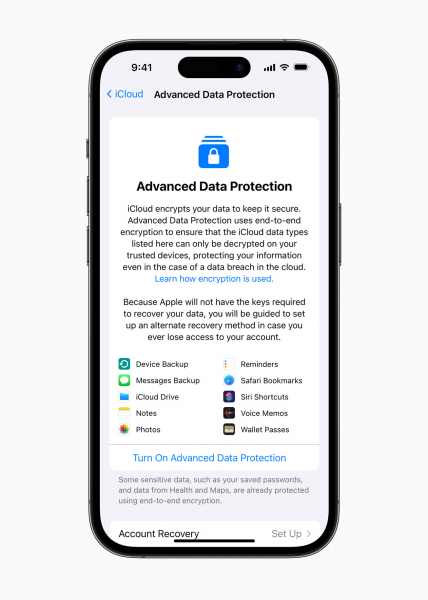

А совсем недавно Apple анонсировали новые улучшения в системе безопасности, которое, например, включают сквозное шифрование для iCloud. И это большой шаг.

Это значит, что если раньше ваши данные в iCloud хоть и хранились в защищенном виде, ключи шифрования также хранились у Apple, поэтому утечка ключей шифрования могла привести утечке данных из iCloud.

То теперь, ключи хранятся только на вашем девайсе и даже Apple не может расшифровать данные лежащие на их серверах.

В общем, что я хочу сказать. Да, абсолютно безопасных устройств не бывает.

И любое устройство при должных усилия можно сломать.

Но это не просто в особенности если вы соблюдаете минимальную цифровую гигиену и не затягиваете с установкой обновлений безопасности. Это действительно важная вещь.

ПОСЛЕСЛОВИЕ ПРО ANDROID

Ну и напоследок, предвидя ваши вопросы. А что там с безопасностью Android?

Безусловно, устройства на Androidв своей массе будут проигрывать по безопасности девайсам Apple по всем параметрам. И в софтверной части, и хардверной и с точки зрения обновлений безопасности.

Но тем не менее есть у Андройда один недостаток, который одновременно становится и преимуществом — это фрагментация.

Система безопасности Apple очень монолитна. Поэтому если вы, например взломали Secure Enclave на одном девайсе вы сразу взломали тонну других устройств и часы и макбуки и Apple TV и всё это в большом количестве.

Ну а если вы сломали один Android, вполне вероятно что вы взломали один Android. Ведь на на нем не всегда приложения одинаково хорошо работают на разных устройствах. Не говоря уже про эксплойты.

Поэтому, если скажем у вас какой-нибудь новый девайс, типа Google Pixel с аппартным чипом безопасности Titan M и вы ставите все обновления безопасности и не играетесь с рут-правами, то вполне вероятно, что шанс быть успешно атакованным у вас будет куда меньше, чем на последнем iPhone.

Post Views: 179