Как работает Великий Китайский Файрволл? Разбор

Многие из вас наверняка слышали про Великий Китайский Файрволл – штуку, не позволяющую в Китае спокойно посмотреть YouTube, использовать Telegram и не только. Слышать то слышали, но никто толком не знает, как он работает. Многое держится в секрете. А мы раскопали инфу и готовы разложить вам все по полочкам?

Сегодня о том как строили великую стену огня и про охраняющую её великую пушку, способную DDoSить сайты по нажатию кнопки! Попробуем ответить на вопрос, можно ли всё-таки закрыть интернет? Или нет?

История появления

Практически две тысячи лет Китай строил свою Великую Стену, но времена и угрозы меняются, поэтому последние двадцать лет Китай занят другой великой стройкой – Великим Файрволлом. Его строительство началось в 1998 году, файрволл представили впервые в 2000 году, а запустили в 2002 году.

Давайте вместе проследим историю развития этой системы от её зарождения до текущего момента, разделив на этапы по уровням защиты. Начнём с самых топорных ручных методов, переходя к более продвинутым автоматическим и изощренным, а также выясним можно ли эти уровни обойти.

Уровень 1 — блокировка IP и перехват DNS — примерно с 2002 года

Стоит сразу обозначить что Китай не публикует информацию о своём файрволле. Весь материал для этого видео был взят из исследований университетов Мэриленда, Торонто, компании Thousandeyes, занимающейся сетевым анализом и других.

Итак, первые годы как раз с 2002, система использовала самые простые, но действенные способы ограничения доступа к информации. Речь идет о создании черных списков IP-адресов.

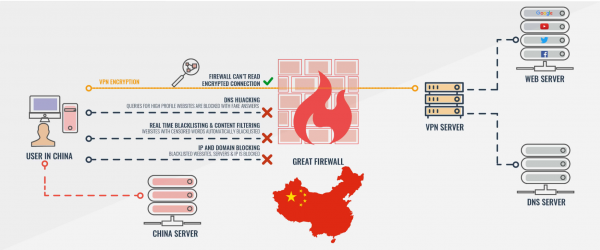

В двух словах это работает так: любой запрос к сайту добавленному в этот список отправляется в никуда. Это называется нулевой маршрут или маршрут черной дыры. Совместно с черным списком IP используется и перехват запросов к DNS-серверам.

Говоря о черных списках — это не очень-то эффективно. Во-первых сайт может поменять IP.

Во вторых такая блокировка — это как стрелять из пушки по воробьям, блокируя один ресурс по IP могут пострадать множество других, которые также использовали этот адрес.

Подобные случаи были и у нас. Помните, как после попыток блокировки Telegram посыпались другие сервисы. Ведь Telegram использовал сервера Amazon Cloud, а на тех же IP-адресах кто только не сидит.

Что касается перехвата DNS-запросов — смотрите!

У каждого сайта есть имя — домен, например Droider.ru, и IP-адрес на котором он расположен. Хранятся эти адреса в системе доменных имён — DNS. Когда мы пишем название сайта, мы отправляем запрос на локальный сервер, от которого и получаем адрес для перехода на сайт.

DNS — Domain Name System

Подробнее о работе DNS мы рассказывали в отдельном материале.

Что же делает Файрвоол? Он перехватывает ответ от DNS, отправляя нам пустой, в результате чего зайти на сайт не удается.

В общем, начали китайцы с грубой вырубки, дальше интереснее! Переходим ко второму уровню, на который файрволл перешел в 2007-м году.

Уровень 2 — проверка пакетов и фильтрация ключевых слов — примерно с 2007 года

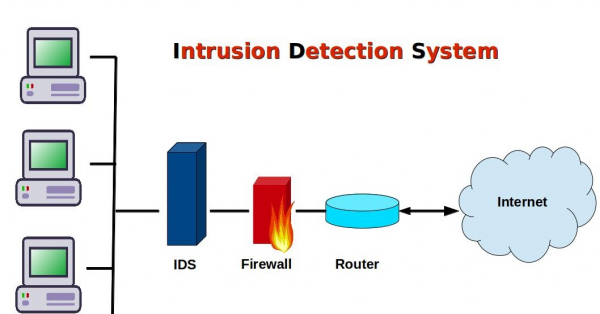

Весь интернет трафик в Китае дублируется и анализируется специальной системой. Она носит название IDS (Intrusion Detection System) или Система обнаружения вторжений.

Работу системы можно разделить на три части:

- проверка сигнатур пакетов

- проверка аномалий

- блокировка

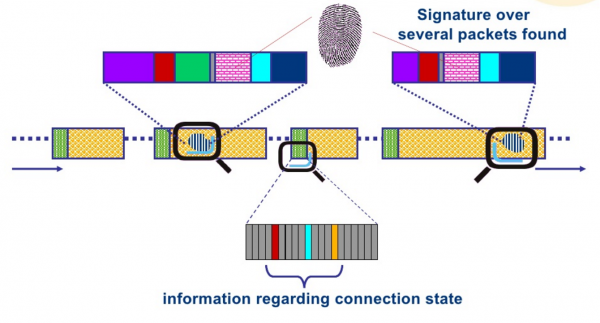

Давайте по порядку. Сигнатура пакета — что это?

Это определенные закономерности, которые встречаются только у пакетов определенных приложений. То есть переводя дословно Сигнатура — это подпись пакета. Её можно сравнить с отпечатком пальца, отсканировав который можно точно определить его владельца. Как же выявляется эта сигнатура?

Пакеты проверяются по множеству параметров, таких как размер, частота, характерные части, последовательность частей и так далее. Система сравнивает эти черты с имеющейся базой и уже точно знает что за пакеты и к каким приложениям относятся. Например, видит это пакеты YouTube или вот у нас Telegram. После этого нетрудно выявить наличие запрещенных сигналов и заблокировать их.

Вторая часть – проверка на аномалии!

Она уже основана на методе машинного обучения, поэтому её запуску предшествовал длительный процесс настройки и сбора данных.

Что же это за аномалии такие и какие они бывают?

Система выявляет 3 вида:

- статистические

- аномалии протоколов

- аномалии трафика.

В первом случае — все просто. Анализируется штатная активность на каком-либо ресурсе. Аномалией же является — многократное увеличения этой активности.

Например, если в обычный пятничный вечер трафик сайта составлял 8 тысяч пользователей, а в этот раз достиг 80 тысяч — система предупредит о подозрительной активности.

Во втором случае система анализирует коммуникационные протоколы. Например, веб-сервер должен работать на порте 80 для HTTP и 443 для HTTPS. А в случае, например смены порта, или других изменений соединение тоже может быть прервано.

В третьем случае IDS выявляет подозрительную активность трафика — та самая аномалия трафика. Например, обнаруживаются множественные попытки входа на сайт с разных адресов — она же DDos атака. Эти запросы и отслеживает IDS, обрывая их соединение.

Но как происходит сам процесс сброса соединения?

Мы знаем, что сайты и приложения при обмене пакетами используют протокол TCP.

TCP — Transmission Control Protocol — один из основных протоколов передачи данных интернета.

Каждый пакет в этом протоколе имеет своеобразный пропуск или правильнее сказать “бит флага сброса соединения” RST. Если значение этого бита — 0, как у большинства пакетов — пропуск действителен — пакет передается и принимается.

Но если вместо нуля установить значение 1 — это будет означать что пропуск недействителен и получатель должен немедленно прекратить использовать это соединение и закончить передачу пакетов. Так устроена работа TCP в обычном режиме. И именно этим пользуется файрволл.

При обнаружении использования нежелательных ресурсов он (перехватывает пакет и) подменяет 0 на 1 и соединение разрывается.

Интернет-полиция

Но что делать если автоматическая система не справляется? Тогда ей на помощь приходит специальное подразделение интернет-полиции, насчитывающее несколько десятков тысяч сотрудников.

Что нельзя автоматизировать — можно сделать руками, а таких рук в Китае немало! Они круглосуточно занимается поиском и удалением нежелательного контента в сети, который не удается выявить автоматически.

Уровень 3 — блокировка способов обхода — примерно с 2008 года

Но все мы знаем, какие блокировки бы не вводили, всегда найдутся пути обхода. И мы переходим к уровню 3 — собственно, к блокировке способов обхода. А именно прокси серверов, VPN, Tor.

Как раз с ними начали активно бороться уже через год. Тот же Tor впервые стали блокировать в 2008 году. Тогда был заблокирован лишь сам сайт Тора. Еще год спустя, в 2009 году, китайские цензоры нащупали «ахиллесову пяту» Тора – главный каталог адресов, который пользователи получают при подключении к сети. Заблокировав все адреса из списка, Китай лишил Тор большей части пользователей.

В ответ на это Tor ввел систему мостов – скрытых адресов, через которые пользователи могли войти в сеть обходя заблокированные IP. Эта система проработала не долго, и была побеждена с введением DPI в 2011. Мы рассказывали о DPI в отдельном материале, но в двух словах она анализирует весь трафик исходящий из Китая в поисках пакетов данных, в том числе зашифрованных в TLS. В них ведётся поиск ключей шифрования и других признаков Тора.

TLS — Transport Layer Security — криптографический протокол, обеспечивающий защищённую передачу данных между узлами в сети

При обнаружении признаков Тора система под видом обычного пользователя пробует подключиться к этому мосту. Если соединение удалось — мост блокируется.

Но история Китайского файрволла и Тора, как Инь и Ян — это история вечной борьбы.

В ответ создатели Тора ввели несколько протоколов для обхода этого ограничения. Сначала протокол obfs2, но он достаточно быстро был заблокирован. Затем и obfs3 и 4, а также snowflake, лишенные недостатков своего старшего собрата и работающие по сей день. Так что пока счет в сторону Тора! На данный момент он работает в Китае большую часть времени и позволяет обходить блокировки.

С VPN ситуация примерно та же, Власти Китая запретили распространение VPN в 2010 году.

После этого были заблокированы сайты сервисов, а из китайских магазинов приложений пропали VPN-клиенты. Также сайты, содержащие в названии VPN, блокируются автоматически.

С 2012 года для борьбы с VPN используются те же способы, что и против Тора. Система DPI анализирует сигнатуру пакета. У VPN протоколов есть характерные сигнатурные особенности. DPI сравнивает поступающие сигнатуры с базой и при обнаружении совпадений разрывает соединение.

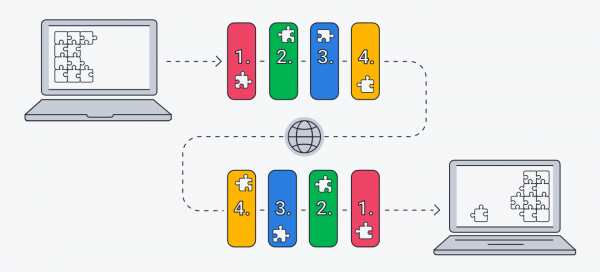

Для сокрытия использования VPN протоколов используют, например, деление пакетов на более мелкие части.

Также были заблокированы и известные IP адреса VPN-сервисов, в связи с чем многие VPN прекратили работу в Китае из-за нехватки ресурсов для этой борьбы.

Но более крупные игроки остались и ежедневно играют в своеобразные шахматы с файрволлом, придумывая всё новые способы маскировки трафика для обхода новых блокировок.

И опять же на текущий момент крупнейшие ВПН на рынке работают и в Китае.

Великая китайская пушка

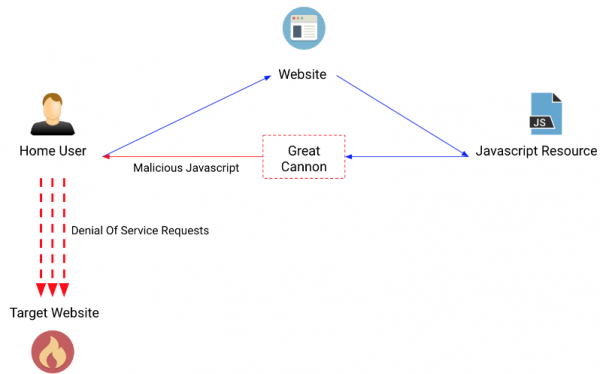

В начале материала мы упомянули Великую Пушку. Что же это такое?

Так как официально её создание никогда не признавалось, никто кроме её создателей не знает точного ответа на этот вопрос. Однако исследование лаборатории Citizen Lab на базе университета Торонто, говорит следующее: «Великая пушка это система для совершения DDoS атак. И речь идет не только о “китайском интернете” Она позволяет атаковать любые сайты, расположенные в любой точке мира.»

Звучит так себе, правда?

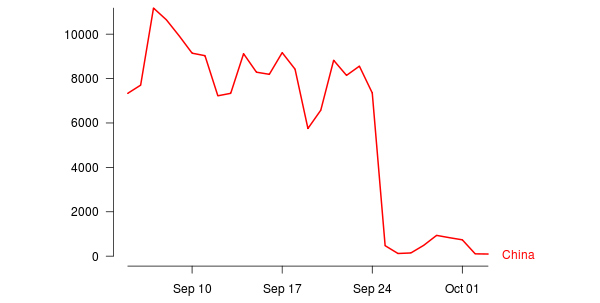

Первый из возможных зафиксированных исследователями залпов этой пушки пришелся по сайту для обхода блокировок GreatFire.org в 2015 году. Во время атаки отправлялось 2.6 миллиардов запросов в час, из-за чего цена хостинга на Amazon поднялась до 30 000$ в сутки.

Тогда владельцы сайта выложили сообщение об этой атаке, в которой говорили, что не могут справиться с такой мощностью и просили помощи. Они также сообщили что вероятным инициатором атаки выступил Китай.

Интересно, как же она работает?

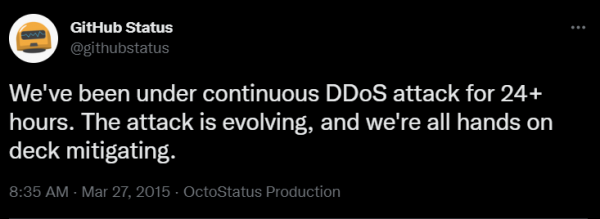

Рассмотрим принцип её действия на примере атаки на GitHub 26 марта 2015 года, о чём GitHub сообщил на своих ресурсах. Понятно, что тут нет прямого подтверждения атаки великой пушки. Поэтому мотивы всех атак не могут быть известны окончательно.

По одной из версий, GitHub был атакован, чтобы вынудить его удалить страницы с методами обхода файрволла, а также запрещенного в Китае СМИ. Но это всего лишь предположение.

Как же все это происходило?

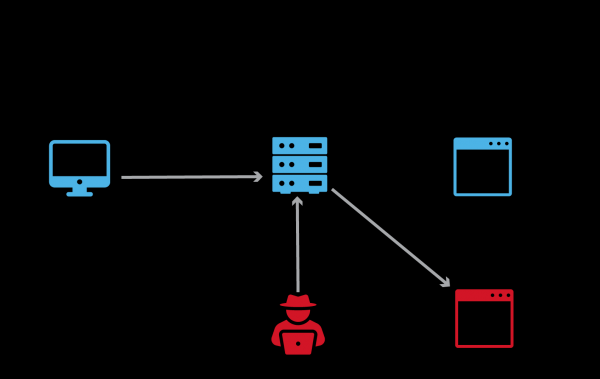

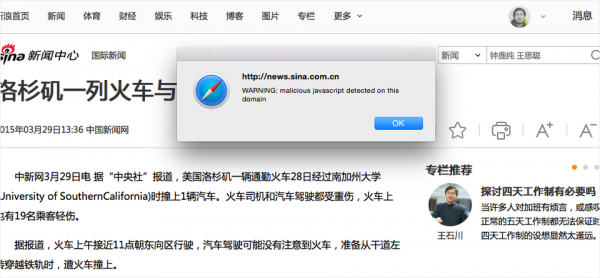

В исследовании говорится, что система пропускает весь трафик пользователей через себя в поиске нужных пакетов данных, то есть работает как посредник. Предполагается, что во время той атаки система искала запросы к серверам Baidu, на которых размещены часто используемые аналитические и рекламные скрипты. К ним часто обращаются запросы пользователей, но пушка перехватывает такой запрос, изменяет его и возвращает отправителю. Отправителю же приходит другой пакет данных, содержащий зараженный код Javascript. После получения такого послания пользователь невольно становился частью Китайской интернет-армии.

В основном, жертвами этого бывают жители Гонконга и Тайваня, но многочисленные запросы поступали и из других частей мира.

Но что же происходит дальше?

При объявлении атаки все зараженные устройства пытаются загрузить случайный URL-адрес жертвы. Это происходит каждые 2 секунды в бесконечном цикле. Так осада GitHub’a длилась 5 суток. Так как атакующими были абсолютно случайные устройства со всего мира, nj отличить такой трафик от обычных пользователей было практически невозможно.

Для отражения бесконечного потока пользователей GitHub пошел на небольшую хитрость.

Они изменили целевую страницу для отображения пользователю уведомления о подозрительной активности с их устройства. Даже если пользователь на него не реагировал, до его закрытия запросы с этого устройства прекращались. Получилась своеобразная капча: теперь понимаете зачем мы ищем светофоры на картинках?

Еще одна из крупнейших DDoS атак произошла совсем недавно, в декабре 2021 года. Ее мощность составляла до 1 Тб/с — только представьте эти объемы. А жертвой стал майнинг-пул криптовалюты Ethereum — Flexpoo. Вероятная причина: запрет майнинга криптовалюты и отказ уходить с китайского рынка.

Генеральный директор прокомментировал эту ситуацию так: «До той атаки мы подозревали, что на нас напали конкуренты. Но пропускная способность их атаки не превышала более 5 Гбит/с. Но то, что произошло сегодня… Более 800 Гбит/с. Это могло сделать только китайское правительство»

Но и это не чемпион среди возможных выстрелов великой пушки. Крупнейшая в истории атака состоялась в 2017-м году по кому бы вы думали? По Google!

Ее мощность в 2.54 Тб/c! Данная атака стала кульминацией полугодойо серии атак, направленных на сервера Google.

Но она все-таки была отбита поисковиком.

И именно аналитики Google зафиксировали, что эта атака также шла с территории Китая. Но рассказать об этом они решили лишь через 3 года в 2020, опубликовав статью с подробностями этой истории в своём блоге.

Результаты деятельности

Каков же итог деятельности китайского файрвоkла? Или правильнее сказать великого китайского файрвола?

По данным исследования, проведенного в 2020 году что в Китае заблокировано около 311 тысяч сайтов. Из них 270 тысяч заблокировано целенаправленно, а оставшиеся блокируются по ошибке. Так, например, с блокировкой сайта Eeddit.com было заблокировано более 1000 сайтов с похожими именами. И ошибки в блокировках зачастую вредят даже больше самих блокировок. Тут у нас есть свои собственные примеры.

Например, вы знаете почему у некоторых пользователей не загружаются обложки каналов и другие картинки на YouTube? Дело в том, что одно из изображений на домене https://yt3.ggpht.com было заблокированно.

По этому адресу Google хранит обложки каналов и изображения из вкладки «Сообщество». В результате блокировки заблокированным оказалось не одно изображение, а весь домен.

Подобная ситуация была и с блокировкой Telegram.

Мессенджер менял свой IP адрес после каждой блокировки. Но как мы рассказывали в материале про DNS, на одном IP расположено множество сайтов. Поэтому с каждой такой блокировкой отключались десятки других сайтов и сервисов.

Но вернемся в Китай, как же можно жить с файрволлом?

По данным на 2021 год большая часть населения привыкла к файрволлу. Она не видит в нём каких-либо особенных проблем из-за развитости внутренних сервисов и аналогов зарубежных сайтов.

Но даже в Китае по данным из исследования компании Statista от 2017 года около 30% пользователей на постоянной основе используют VPN. Кстати, вы можете сами проверить, доступен ли ваш любимый сайт в Китае.

Наш сайт — droider.ru — доступен.

Выводы

Как всем нам известно ещё со школы, на любое действие есть противодействие. История Китайской цензуры — очередное тому подтверждение.

Чем дальше развивается файрволл, тем более изобретательные способы его обхода находят пользователи. И пока создаются подобные механизмы для ограничения интернета, будут создаваться и способы их преодоления. Многие пользователи из Китая не пытаются вырваться за эти цифровые границы, но для тех кому это действительно нужно, двери всегда открыты, просто они становятся уже.

Китай же прошел огромный путь в попытках взять интернет под свой контроль, и определенно добился некоторых успехов. Но по-прежнему, при желании любой человек в Китае может найти способ обойти эти запреты и получить доступ к информации, которая ему нужна. Но для этого нужно будет совершить некоторые телодвижения. И конечно далеко не каждый станет заморачиваться, ведь на пути к цензурированию контента Китаю помогает развитие своих собственных сервисов, при том для всего! В итоге обход блокировок не настолько необходим для огромной части населения полуторамиллиардного Китая. И хоть пока полностью взять под контроль интернет не удалось ни одной из стран, Китай приблизился к этому ближе всего.

Post Views: 159